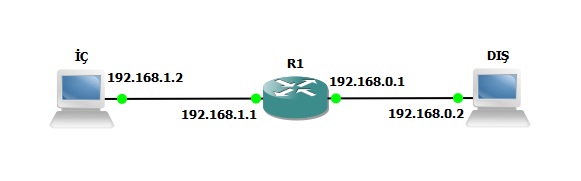

Bu yazımda sizlere artık pek de kullanımda olmayan dinamik ACL’lerden bahsedeceğim. Topolojim içerisinde router ve host olarak GNS3 üzerinde c3725-advsecurityk9-mz.124-15.T12 imajını emüle ettiğimi belirtmek isterim. Kurduğum topoloji de şu şekilde;

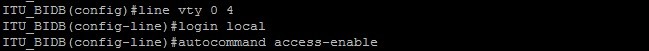

Dinamik ACL’ler yalnızca IP trafiği üzerine etki edebilen sistemlerdir. Temel maksat belirtilen trafiğe bir kullanıcı adı ve şifre yardımıyla router ya da firewall üzerinde kimlik denetimi yapıldıktan sonra izin verilmesidir. Bu kimlik denetiminde router’ın kendi yerel veri tabanı ya da bir TACACS+ veya RADIUS sunucusu kullanılabilir.Bu sistem iç ağa uzaktan erişim yapılacağı zaman güvenlik duvarında kimlik doğrulaması yapılması istendiğinde kullanılabilir. Kimlik denetimi için 23. portta çalışan telnet protokolü kullanılır. Temel çalışma prensibinde öncelikleuzaktan erişim sağlamak isteyen kullanıcı tarafından iç ağı sınırlayan router üzerinde telnet oturumu oluşturulur. Bu aşamadan sonra router otomatik olarak dinamik ACL altında belirtilen trafiğin dış yönden başlatılabilmesini sağlayan izinleri verecek ACE (Access Control Entry)’leri oluşturur ve ardından telnet oturumu kendiliğinden kapanır. Belirtilen işlemlerin gerçekleşmesi için kullanılacak sanal terminal hatlarının konfigürasyonunda autocommand access-enablekomutu çalıştırılmalıdır. Ayrıca username-password kombinasyonlu kimlik denetimini router veri tabanından yapmak için login local komutu da unutulmamalıdır. Kurduğum topoloji için router üzerindeki VTY konfigürasyonu şu şekilde;

Dinamik ACL’ler yalnızca IP trafiği üzerine etki edebilen sistemlerdir. Temel maksat belirtilen trafiğe bir kullanıcı adı ve şifre yardımıyla router ya da firewall üzerinde kimlik denetimi yapıldıktan sonra izin verilmesidir. Bu kimlik denetiminde router’ın kendi yerel veri tabanı ya da bir TACACS+ veya RADIUS sunucusu kullanılabilir.Bu sistem iç ağa uzaktan erişim yapılacağı zaman güvenlik duvarında kimlik doğrulaması yapılması istendiğinde kullanılabilir. Kimlik denetimi için 23. portta çalışan telnet protokolü kullanılır. Temel çalışma prensibinde öncelikleuzaktan erişim sağlamak isteyen kullanıcı tarafından iç ağı sınırlayan router üzerinde telnet oturumu oluşturulur. Bu aşamadan sonra router otomatik olarak dinamik ACL altında belirtilen trafiğin dış yönden başlatılabilmesini sağlayan izinleri verecek ACE (Access Control Entry)’leri oluşturur ve ardından telnet oturumu kendiliğinden kapanır. Belirtilen işlemlerin gerçekleşmesi için kullanılacak sanal terminal hatlarının konfigürasyonunda autocommand access-enablekomutu çalıştırılmalıdır. Ayrıca username-password kombinasyonlu kimlik denetimini router veri tabanından yapmak için login local komutu da unutulmamalıdır. Kurduğum topoloji için router üzerindeki VTY konfigürasyonu şu şekilde;

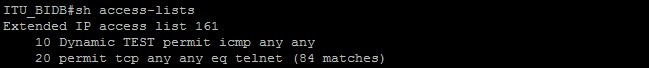

İkinci konfigürasyon adımında ise ACL’leri ayarlıyoruz. Burada işlemleri, ACL’yi router üzerinde dış ağa açılan interface üzerinde iç yöne uygulanacak şekilde ayarladım. Farklı yöntemler de denenebilir. ACL konfigürasyonunda öncelikle dinamik ACL girdisini ayarlıyoruz. Bu işlem sonrası ACL üzerinde belirtilen tüm trafiği aktifleşene dek kesecektir. Bu durum aynı zamanda kimlik denetimi için telnet oturumu oluşturulmasını da engeller. Bu nedenle ACL sistemine telnete izin veren bir satır da eklenmelidir. Bu iki işlemin gerçekleşmesi için gerekli konfigürasyon taslağını şu şekilde özetleyebiliriz;

Router(config)# access-list [ACL numarası] dynamic [dinamik alt ACL ismi] timeout [aktivite periyodu] permit [protokol] [kaynak ağ] [hedef ağ]

Router(config)# access-list [ACL numarası] permit tcp any any eq 23

Burada dinamik alt ACL ismi vermek zorunludur ama yaptığım araştırmalardan bunun genel işleyişe bir etkisinin olmadığını gördüm. Sonuçta patron Cisco, yaz diyorsa yazacağız J Konfigürasyondaki aktivite periyodu ACL aktifleştikten sonra ACL üzerinden belirtilen trafiğin akmadığı aktif kalma süresini dakika cinsinden verir. Bu işlemden sonra cihazın show running-configuration çıktısında ACL ile ilgili kısım şekildeki gibi görünür;

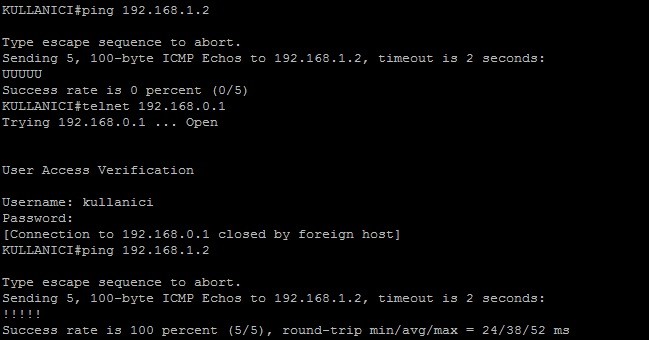

Ardından uzaktan erişim yapacak kullanıcı iç ağa erişim yapmak istediğinde “host unreachable” hatası alır. Telnet kanalıyla kimlik doğrulaması yaptıktan sonra ise iletişim başlar. Bu işlemler kullanıcı tarafından aşağıdaki çıktılarla gözlemlenir;

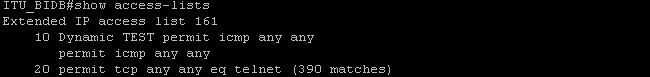

Bu aktivasyon sonrasında ise Show running-configuration çıktısının ACL ile ilgili kısmı aşağıdaki hale gelir;